Перспективы применения систем управления мобильными устройствами / конечными точками (MDM, EMM, UEM) в России и в мире

В октябре 2022 года аналитики компании J'son & Partners Consulting завершили исследование перспектив развития систем управления мобильными устройствами / конечными точками, провели оценку экономического эффекта и потенциальную рентабельность инвестиций (ROI) от внедрения систем класса MDM, EMM, UEM.

В опросе приняли участие 99 российских компаний из разных отраслевых сегментов, с парком устройств от 50 до 25 000 штук, как использующих, так и не использующих системы централизованного управления мобильными устройствами.

Резюме

- Предпосылки и драйверы внедрения MDM, EMM, UEM-систем в мире

- СOVID-19 подтолкнул бизнесы к ускоренной реализации цифровых стратегий. Компании не снизили ежегодные инвестиции в цифровую трансформацию, но изменили ИТ- приоритеты.

- Главными стратегическими и инвестиционными приоритетами компаний в 2020-2022 гг. стали технологии для организации гибридной работы и обеспечения безопасности удаленного доступа к корпоративной сети.

- Модель использования личных устройств сотрудников для рабочих целей (BYOD) получила повсеместное распространение по мере адаптации общества к формату удаленной работы, что вызывает обеспокоенность служб безопасности по всему миру и повышенный интерес кибермошенников.

- Раньше защита сети от несанкционированного доступа и вредоносных действий осуществлялась по периметру сети внутри организации. В гибридной цифровой инфраструктуре периметр безопасности становится «размытым» и динамически меняется, его виртуальная граница проходит по любым устройствам, облачным сервисам и точкам идентификации, откуда происходит доступ к сети внутри и за пределами организации.

- Каждое устройство пользователя, которое подключается к корпоративной сети внутри или снаружи периметра и обменивается данными является «конечной точкой».

- Конечные точки сегодня являются основной целью хакеров и причиной успешных взломов корпоративных сетей. Необходимость защиты конечных точек для предотвращения несанкционированные вторжений в сеть, явилась основной причиной появления систем управления конечными точками.

- Управление конечными точками и безопасность конечных точек являются двумя основными компонентами комплексной стратегии кибербезопасности, которая необходима компаниям в связи с экспоненциальным ростом киберугроз.

- На протяжении десятилетий конечную точку можно было защитить антивирусом. Но сегодня угрозы кибербезопасности становятся все более смешанными.

- Cписок решений по защите конечной точки может включать следующие инструменты:

- защита от вредоносных программ,

- антивирус,

- защита от эксплойтов,

- фильтрация нежелательной почты,

- обнаружение конечных точек и реагирование (EDR),

- управление исправлениями (патчи),

- аналитика и контроль устройства

- защита от потери данных,

- управление уязвимостями,

- защита от мобильных угроз,

- автоматическая защита и восстановление

- поиск элитных угроз,

- приоритетное обнаружение уязвимостей и др.

- Управлять вручную большим количеством устройств и обеспечивать их надежную защиту в распределенной (гибридной) инфраструктуре традиционными средствами настройки устройств силами ИТ-специалистов в офисе стало невозможно. Компании, которые раньше обслуживали несколько мобильных или удаленных пользователей, теперь должны справляться с сотнями и тысячами.

- Пандемия 2020 года ускорила массовый переход к UEM-системам по всему миру.

- Описание систем управления мобильностью предприятия и конечными точками (MDM, EMM, UEM)

- Управление мобильными устройствами в компаниях началось с появлением первых мобильных телефонов (которые использовались сотрудниками для выполнения рабочих функций). Со временем парк мобильных устройств и их функционал расширялся, архитектура решений изменялась в зависимости от требований потребителей, мобильная инфраструктура выходила за периметр корпоративной безопасности и защищенного офиса, менялись и названия систем, отвечающих за управление устройствами. Сначала появился термин "управление мобильными устройствами" (MDM), затем "управление мобильностью предприятия" (EMM) и, наконец, "унифицированное управление конечными точками" (UEM).

- В настоящее время понятия MDM, EMM и UEM могут использоваться как взаимозаменяемые, хотя исторически каждое из них имеет свое значение и функционал.

- Все они охватывают управление жизненным циклом устройств. При этом каждое следующее решение знаменует собой качественно новый скачок в развитии, содержит в себе расширенный функционал по сравнению с предыдущим и к нему добавляются новые инструменты. Следует отметить, что вендоры постоянно добавляют новые функции и до сих пор работают над интеграцией различных опций. Также и компании, внедряющие решения у себя, могут комбинировать существующие решения с другим требуемым программным обеспечением.

- Управление мобильными устройствами (MDM, mobile device management) — это программное обеспечение, которое используется для мониторинга, управления, контроля, применения политик и защиты мобильных устройств, используемых в компании.

- Управление корпоративной мобильностью (EMM, enterprise mobility management) обеспечивает безопасное использование мобильных устройств, приложений и контента на этих устройствах (которые используются в рабочих целях).

- Унифицированное управление конечными точками (UEM) – это единая панель централизованного управления всеми ПК и мобильными устройствами в организации, подключенными и не подключенными к корпоративной локальной сети (которые используются в рабочих целях и имеют доступ к корпоративной информации и/или бизнес-приложениям, в собственности у компании или сотрудников), а также обеспечения безопасности, идентификации и доступа к корпоративным ресурсам на этих устройствах.

- Преимущества UEM-систем

- MDM, EMM, UEM-платформы являются обязательным инструментом в комплексе мер по защите информации в крупных компаниях, отраслях КИИ и компаниях с государственным участием.

- MDM, EMM, UEM-платформы являются необходимым элементом автоматизации управления мобильной инфраструктурой в крупных компаниях.

- MDM, EMM, UEM-платформы обеспечивают видимость всех конечных точек предприятия на единой консоли и повышают безопасность и эффективность управления.

- Интеграция данных и аналитики между управлением конечными точками и безопасностью является одним из самых больших преимуществ.

- Облачное развертывание еще больше способствует автоматизации функций ИТ/ИБ и предоставляет возможности удаленной работы.

- UEM-платформы сокращают стоимость владения ИТ-системами предприятия за счет унификации и стандартизации.

- UEM-платформы позволяют присоединять устаревшие виды оборудования и ОС, не подключенные устройства и подключать новые устройства

- Управление всеми конечными точками с помощью решения UEM, позволяет организациям получить дополнительные преимущества, такие как:

- Улучшение ИТ-администрирования и безопасности, в т.ч.:

- Экономия времени регистрации и настройки одновременно на многих устройствах.

- Сокращение запросов в ИТ-поддержку и времени на обслуживание и ремонт, осуществляемый лично, за счет удаленного устранения неполадок с помощью ПО MDM, EMM, UEM.

- Повышение производительности труда сотрудников за счет предоставления доступа к нужным корпоративным ресурсам и блокировки запрещенных ресурсов (видео, игры, развлечения и др.).

- Сокращение затрат компании на непроизводственный интернет- и мобильный трафик (видео, игры, развлечения и др.).

- Инвентаризация зарегистрированных устройств и программного обеспечения.

- Безопасные конфигурации конечных точек.

- Управление правами администратора.

- Автоматизированная регистрация устройства, предварительная настройка и вывод из эксплуатации для любого устройства.

- Быстрая и автоматическая доставка приложений, обновлений и политик.

- Служба упреждающего мониторинга и технической поддержки.

- Управление устройствами Интернета вещей.

- Управление данными, активами, отчетность.

- Управление корпоративными приложениями на персональном устройстве сотрудника, а не самим устройством через безопасные виртуальные контейнеры, без вмешательства в личную область.

- Организация отложенной загрузки обновлений и исправлений на устройствах (чтобы не мешать пользователям работать или чтобы оттестировать новое обновление на его корректность).

- Управление жизненным циклом устройств, приложений, идентификации и т.д.

- Сокращение количества инцидентов безопасности.

- Более быстрое обнаружение угроз безопасности.

- Ускоренное время расследования, реагирования и сдерживания атак в случае взлома или ущерба.

- Быстрое развертывание последних обновлений ОС / ПО и исправлений безопасности.

- Ограждение доступа к небезопасным приложениям, сайтам, действиям.

- Карантин и/или удаленная очистка устройства при необходимости.

- Основные выводы

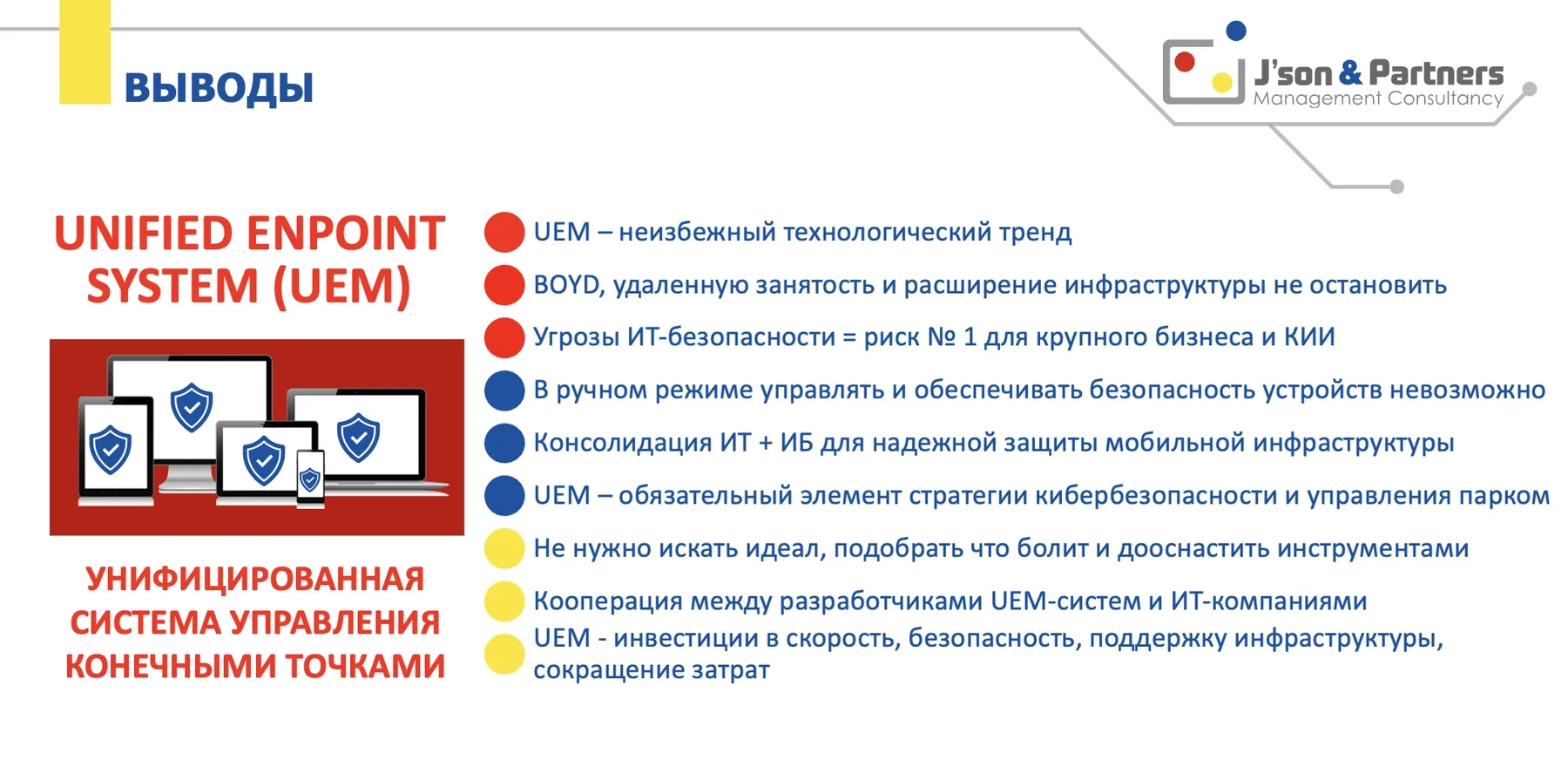

- Унифицированное управление конечными точками (UEM) – это технологическая эволюция решений по управлению конечными точками (endpoint management) и систем по управлению мобильными устройствами (MDM, EMM, MAM и др.), которая возникла в ответ на требования бизнеса по организации гибридной (удаленной) работы и безопасного доступа к корпоративной сети и данным «из любой точки» с любых устройств для обеспечения непрерывности рабочих процессов и повышения производительности сотрудников.

- Организационные изменения в формате гибридной работы привели к росту мобильной и цифровой инфраструктуры в компаниях, а также увеличению доли личных устройств сотрудников, используемых в рабочих целях, BYOD (bring your own device). Если раньше в организации были единицы мобильных сотрудников, то теперь их сотни и тысячи. Дополнительно увеличивается инфраструктура подключенных (IoT) устройств.

- Удаленный доступ и подключение BYOD устройств к сети без строгого контроля и применения политик образует «дыры в безопасности». Конечные устройства сотрудников (конечные точки) становятся мишенью для злоумышленников и проникновения в сеть. Корпоративные и конфиденциальные данные распространяются за пределы офиса. Это делает критичным управление конфиденциальными данными в компаниях.

- Угрозы ИТ-безопасности являются риском № 1 во всем мире для крупного бизнеса и критической инфраструктуры (КИИ). Инциденты нарушения информационной безопасности оборачиваются для компаний штрафами, потерей клиентов и репутации, требуют затрат и времени на восстановление и модернизацию инфраструктуры.

- ИТ-персонал испытывает перегрузку задачами управления. Компании испытывают нехватку квалифицированных ИТ/ИБ-специалистов при одновременном росте штата и фонда оплаты труда на ИТ/ИБ. При этом управление парком устройств сотрудников является ежедневной самой рутинной и трудоемкой задачей в компаниях, которая отвлекает ИТ-персонал от более стратегических задач, связанных с цифровизацией.

- Компании пришли к той точке, когда в ручном режиме управлять регистрацией, настройкой, идентификацией и безопасностью таких устройств стало невозможно, потребовались автоматизированные инструменты развертывания и управления.

- Локдаун COVID-19 и дальнейшее распространение дистанционной занятости резко ускорили принятие корпоративными заказчиками систем управления мобильными устройствами и стали драйвером роста переходов на UEM-решения, которые последовательно объединили большинство функций управления устройствами и обеспечения безопасности в одной системе, которая получила название унифицированное управление конечными точками (UEM, unified endpoint management).

- Унифицированное управление конечными точками (UEM) – это единая панель централизованного управления всеми ПК и мобильными устройствами в организации, подключенными и не подключенными к корпоративной локальной сети (которые используются в рабочих целях и имеют доступ к корпоративной информации и/или бизнес-приложениям, в собственности у компании или сотрудников), а также обеспечения безопасности, идентификации и доступа к корпоративным ресурсам на этих устройствах.

- Унифицированное управление конечными точками является одним из основных элементов стратегии управления парком устройств сотрудников и корпоративной стратегии кибербезопасности, а также центральным элементом реализации многих критических бизнес-требований в компаниях:

- UEM-платформа необходима как стратегический подход к обеспечению всесторонней ИТ-безопасности в цифровизующейся инфраструктуре и гибридном рабочем окружении за счет возможности консолидации сервисов безопасности на одной платформе.

- UEM – критически важное звено в обеспечении непрерывности бизнеса, повышении производительности и эффективности сотрудников (доступ к корпоративным данным «из любой точки» - «anywhere operations”).

- Устройства BYOD, которые не подключены к корпоративным системам управления, не могут контролироваться и управляться как корпоративные, когда получают доступ к сети и данным компании. Каждое устройство имеет свою операционную систему, установленные приложения, конфигурацию, протокол, которые настраиваются, как правило, вручную. Каждый сотрудник имеет несколько точек идентификации при получении доступа к своим устройствам или приложениям (из офиса или из дома, с персонального или корпоративного устройства), которые также контролируются на индивидуальной основе в ручном режиме. Объединение различных решений на единой консоли способствует улучшению видимости и контроля за устройствами, приложениями и безопасностью в компании, объединению усилий ИТ и ИБ-специалистов.

- Устройства сотрудников, приложения и средства идентификации имеют длительный цикл и требуют ежедневного управления. Управление устройствами в компаниях осуществляется разными системами – CMT, MDM/EMM, IAM, MAM, EPP и др. Параллельно существуют решения по управлению исправлениями (patch management), ITSM, ITAM, различные приложения, входящие в систему ИТ-безопасности. Сложность содержания большого парка устройств и программного обеспечения, а также избыточность средств управления ведут к неэффективности, повышению рисков безопасности и росту затрат на лицензирование и обслуживание. Унифицированное управление обеспечивают объединение решений на единой платформе и способствует повышению экономической эффективности владения и содержания инфраструктуры конечных точек (сокращение затрат на ручные операции, сокращение видов программного обеспечения, обслуживающего устройства и безопасность в компаниях, сокращение времени простоя сотрудников, сокращение и предотвращение инцидентов безопасности и др.).

- UEM – это инвестиции в скорость, безопасность, поддержку инфраструктуры. Скорость, с которой ИТ-специалисты могут развернуть инфраструктуру, определяет ценности для бизнеса. При этом скорость зачастую перевешивает безопасность, когда компании откладывают внедрение тяжеловесных архитектур, которые могут затормозить текущие бизнес-процессы в момент развертывания новых систем или перехода на другого поставщика. UEM-платформы позволяют повысить оперативность реагирования на бизнес-потребности компании, отвечают требованию скорости развертывания инфраструктуры, сокращению непроизводственных ручных операций, повышению автоматизации производственных и бизнес-процессов при одновременном обеспечении безопасности конечных точек.

- UEM-платформы становятся центром сбора и обработки аналитики по состоянию конечных точек / мобильных устройств, идентфикации, безопасности, благодаря чему обеспечивается высокая степень защиты инфраструктуры конечных точек, оценка производительности ИТ-систем в компаниях, автоматическое реагирование на угрозы безопасности, блокирование доступа и самовосстановление конечных точек.

- Разработчикам следует ориентироваться на основные технологические и рыночные тенденции в отрасли, среди которых: консолидация различных сервисов по управлению мобильными устройствами / конечными точками; интеграция различного программного обеспечения по безопасности на одной платформе (в том числе в партнерском взаимодействии); сокращение ручных операций и автоматизация непроизводительных операций, в том числе посредством облачного функционала; автоматическое обнаружение проблем и самовосстановление; реализация функционала AI/ML с большой библиотекой для обучения системы; внедрение принципов ZTNA; управление и защита устройств без регистрации и др.

- Успешное преодоление барьеров рынка будет способствовать ускоренному внедрению UEM-систем в компаниях. Разработчикам важно уделять внимание таким проблемам с функционалом, как:

- Повышение видимости проблем и инцидентов с конечными точками (до такого же уровня, какой существует у сетевых устройств), поскольку сегодня большинство проблем, с которыми сталкиваются пользователи (и теряют производительное время) не доходит до ИТ-специалистов.

- Повышение надежности и безопасности облачного развертывания, поскольку облачные сервисы предоставляют важные преимущества для автоматизации управления жизненным циклом устройств и приложений.

- Определение требований и законодательного регулирования безопасности у своих клиентов для предложения функционала, соответствующего нормативным и регулирующим требованиям.

- Техническая реализация основных настроек и политик безопасности на уровне устройства и приложений (с подсказками, уведомлениями, обучении), чтобы пользователь не смог нанести вред безопасности компании своими даже непредумышленными действиями.

- Для российского рынка мощным драйвером развития унифицированного управления конечными точками выступит уход с российского рынка глобальных вендоров UEM- систем. Критически важной является задача замещения ранее установленных в российских компаниях и организациях UEM-систем глобальных вендоров на программное обеспечение российских разработчиков.

- Важно отметить, что уже сейчас в программных продуктах российских разработчиков доступен выполненный на высоком качественном уровне базовый функционал UEM- систем, позволяющий автоматизировать основные функции управления парком пользовательских устройств, дающие основной вклад в общий экономический эффект от использования UEM-систем.

- В то же время расширенный функционал еще предстоит разработать. Очевидно, что для решения этой сложной и чрезвычайно актуальной задачи потребуется развитая кооперация между специализированными разработчиками UEM-систем и ИТ-компаниями, специализирующимися в области развиты средств аналитики, в том числе с использованием технологий машинного обучения, компаниями – разработчиками средств информационной безопасности, а также компаниями – потенциальными пользователями расширенного функционала UEM-систем, которые должны будут предоставить площадки для пилотного внедрения этого функционала.

- Очевидно, что увеличение доступной российским разработчикам UEM доли российского рынка вследствие ухода глобальных вендоров будет оказывать благоприятное влияние на финансовые возможности российских UEM-разработчиков и способствовать развитию ими расширенного функционала UEM-систем. Особенно эффективным может стать экосистемный подход, при котором специализированные разработчики UEM-систем смогли бы создавать расширенный функционал с использованием продуктов и сервисов крупных российских ИТ-компаний, таких как Яндекс, Лаборатория Касперского и других.

- В связи с существующими многочисленными мерами поддержки сектора отечественного ПО и задачами импортозамещения в области защиты критической инфраструктуры, рекомендуется по возможности активно участвовать в государственных инициативах, создаваемых центрах компетенции (индустриализации), привлекать гранты, субсидии и задействовать механизмы государственного финансирования разработок для создания высококонкурентного российского UEM-решения мирового уровня.

- Основные технологические и рыночные тенденции в России соответствуют зарубежным, поэтому при доработке функционала следует ориентироваться на анализ передовых иностранных решений.

- Основные технологические и рыночные тенденции в России соответствуют зарубежным, поэтому при доработке функционала следует ориентироваться на анализ передовых иностранных решений.

Детальная информация доступна в Полной версии Отчета

Перспективы применения систем управления мобильными устройствами / конечными точками (MDM, EMM, UEM) в России и в мире

ГЛОССАРИЙ

РЕЗЮМЕ

- ПРЕДПОСЫЛКИ ВНЕДРЕНИЯ И ДРАЙВЕРЫ РАЗВИТИЯ РЫНКА СИСТЕМ УПРАВЛЕНИЯ КОНЕЧНЫМИ ТОЧКАМИ/МОБИЛЬНЫМИ УСТРОЙСТВАМИ (MDM, EMM, UEM) В МИРЕ

- 1.1. ИНВЕСТИЦИОННЫЕ ПРИОРИТЕТЫ ИТ В 2020-2023 ГГ

- 1.2. РОСТ ПРИНЯТИЯ ОБЩЕСТВОМ ФОРМАТА ГИБРИДНОЙ РАБОТЫ

- 1.3. РАСПРОСТРАНЕНИЕ BYOD

- 1.4. РОСТ МОБИЛЬНОЙ И ЦИФРОВОЙ ИНФРАСТРУКТУРЫ

- 1.5. ТРЕБОВАНИЯ К ИТ/ИБ ПОДРАЗДЕЛЕНИЯМ И ИТ-РЕШЕНИЯМ

- 1.6. НОВЫЙ ПЕРИМЕТР ЗАЩИТЫ В ЦИФРОВОЙ ГИБРИДНОЙ АРХИТЕКТУРЕ

- 1.7. КОНЕЧНЫЕ ТОЧКИ (ENDPOINTS)

- 1.8. УПРАВЛЕНИЕ КОНЕЧНЫМИ ТОЧКАМИ (ENDPOINT MANAGEMENT)

- 1.9. ОЦЕНКА СОСТОЯНИЯ КИБЕРПРЕСТУПНОСТИ В МИРЕ

- 1.10. ОЦЕНКА СОСТОЯНИЯ БЕЗОПАСНОСТИ КОНЕЧНЫХ ТОЧЕК

- 1.11. ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ КОНЕЧНЫХ ТОЧЕК

- ДРАЙВЕРЫ РАЗВИТИЯ РЫНКА MDM, EMM, UEM СИСТЕМ В РОССИИ

- ПИСАНИЕ СИСТЕМ УПРАВЛЕНИЯ МОБИЛЬНОСТЬЮ ПРЕДПРИЯТИЯ И КОНЕЧНЫМИ ТОЧКАМИ (MDM, EMM, UEM)

- 3.1. УПРАВЛЕНИЕ МОБИЛЬНЫМИ УСТРОЙСТВАМИ (MDM)

Управление жизненным циклом устройства как базовый функционал MDM (UEM) 59 - 3.2. УПРАВЛЕНИЯ КОРПОРАТИВНОЙ МОБИЛЬНОСТЬЮ (EMМ)

- 3.2.1. Решение по управлению мобильными приложениями (MAM, mobile application manager)

- 3.2.2. Корпоративный магазин приложений (app store)

- 3.2.3. Управление мобильным контентом (MCM)

- 3.2.4. Синхронизация и совместное использование

- 3.2.5. Управление мобильной информацией (MIM)

- 3.2.6. Упаковка (обертывание) приложений

- 3.2.7. Управление идентификацией и доступом (IAM, identity access management)

- 3.3. УНИФИЦИРОВАННОЕ УПРАВЛЕНИЕ КОНЕЧНЫМИ ТОЧКАМИ (UEM, UNIFIED ENDPOINT MANAGEMENT)

- 3.3.1. Поддерживаемые конечные точки (endpoints)

- 3.3.2. Поддерживаемые операционные системы

- 3.3.3. Основные компоненты UEM-систем

- 3.3.4. Инструменты управления клиентами (CMT, client management tools и modern management / modern endpoint management)

- 3.3.5. Управление исправлениями (patch management)

- 3.3.6. Управление безопасностью конечных точек (endpoint protection)

- 3.3.7. Расширенный функционал UEM-систем (на основе анализа лидирующих поставщиков)

- 3.3.8. Требования к UEM-системам для включения в глобальные рейтинги

- 3.1. УПРАВЛЕНИЕ МОБИЛЬНЫМИ УСТРОЙСТВАМИ (MDM)

- ПЕРСПЕКТИВЫ ПРИМЕНЕНИЯ СИСТЕМ UEM, EMM, MDM

- 4.1. ЛИДЕРЫ РЫНКА MDM, EMM, UEM В МИРЕ

- 4.2. РЫНОК MDM, EMM, UEM СИСТЕМ В МИРЕ

- 4.3. ОПИСАНИЕ ПРОДУКТОВ КРУПНЕЙШИХ МИРОВЫХ ВЕНДОРОВ UEM-СИСТЕМ

- 4.4. КЕЙСЫ ПРИМЕНЕНИЯ UEM, EMM, MDM СИСТЕМ В МИРЕ

- АНАЛИЗ ПРИМЕНЕНИЯ UEM, EMM, MDM СИСТЕМ В РОССИИ

- 5.1. ОСНОВНЫЕ ТЕНДЕНЦИИ РАЗВИТИЯ РЫНКА UEM, EMM, MDM СИСТЕМ В РФ

- 5.2. ПРОДУКТЫ РОССИЙСКИХ ВЕНДОРОВ

- 5.2.1. Kaspersky Security, Лаборатория Касперского

- 5.2.2. UEM SafeMobile, НИИ СОКБ Центр разработки

- 5.2.3. Secret MDM, Код Безопасности

- 5.2.4. Другие продукты

- 5.3. ПРИМЕНЕНИЯ UEM, EMM, MDM СИСТЕМ В ОТРАСЛЕВЫХ СЕГМЕНТАХ, КЕЙСЫ

- 5.3.1. Государственное управление

- 5.3.2. Финансы

- 5.3.3. Энергетические компании

- 5.3.4. Транспорт и логистика

- 5.3.5. Розничная торговля

- 5.3.6. Образование

- АНАЛИЗ ТЕНДЕНЦИЙ ПРИМЕНЕНИЯ СИСТЕМ УПРАВЛЕНИЯ UEM, EMM, MDM

- 6.1. КОНСОЛИДАЦИЯ УПРАВЛЕНИЯ КОНЕЧНЫМИ ТОЧКАМИ

- 6.2. КОНСОЛИДАЦИЯ УПРАВЛЕНИЯ КОНЕЧНЫМИ ТОЧКАМИ И БЕЗОПАСНОСТИ

- 6.3. КЛЮЧЕВЫЕ ТЕНДЕНЦИИ В ОБЛАСТИ ИНФРАСТРУКТУРЫ И ОПЕРАЦИОННОЙ ДЕЯТЕЛЬНОСТИ (I&O)

- 6.4. РОСТ ИНИЦИАТИВ ВНЕДРЕНИЯ ZTNA В БЕЗОПАСНОСТЬ КОНЕЧНЫХ ТОЧЕК

- 6.5. АВТОМАТИЗАЦИЯ КОНФИГУРАЦИИ И РАЗВЕРТЫВАНИЯ, ВЫЯВЛЕНИЕ ПРОБЛЕМ И САМОВОССТАНОВЛЕНИЕ КОНЕЧНЫХ ТОЧЕК

- 6.6. ПРЕДПОЧТЕНИЯ ОБЛАЧНЫМ РАЗВЕРТЫВАНИЯМ

- 6.7. ВОЗМОЖНОСТЬ САМООБСЛУЖИВАНИЯ

- 6.8. ЗАЩИТА ДАННЫХ БЕЗ РЕГИСТРАЦИИ

- 6.9. ИСПОЛЬЗОВАНИЕ ИИ И ML ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ КОНЕЧНЫХ ТОЧЕК

- 6.10. ВНЕДРЕНИЕ ИДЕНТИФИКАЦИИ БЕЗ ПАРОЛЯ6.11. КОНСОЛИДАЦИЯ СЛУЖБ ИТ И ИБ

- ПРЕИМУЩЕСТВА UEM-СИСТЕМ

- АНАЛИЗ ВЫЗОВОВ/БАРЬЕРОВ РЫНКА UEM-CИСТЕМ В МИРЕ

- АНАЛИЗ ВЫЗОВОВ/БАРЬЕРОВ РОССИЙСКОГО РЫНКА

- РЕКОМЕНДАЦИИ

- ОСНОВНЫЕ ВЫВОДЫ

ПРИЛОЖЕНИЯ

Приложение 1 Оценка общего экономического эффекта (Total Economic Impact, TEI) применения UEM-систем

Приложение 2 Слияния и поглощения (M&A), крупные инвестиционные сделки на рынке UEM-систем

Приложение 3 Данные о закупках

Приложение 4 Выдержки из Единого реестра российских программ для электронных вычислительных машин и баз данных

Приложение 5 Выдержки из Государственного реестра сертифицированных средств защиты информации ФСТЭК РФ, действующие сертификаты

Список рисунков

Рис. 1. Время, которое потребовалось (ожидаемое и фактическое), чтобы реализовать срочные изменения, связанные с цифровизацией в период COVID-19, кол-во дней

Рис. 2. IT-приоритеты до и во время COVID-19

Рис. 3. Мировые расходы на ИТ, 2021-2023 гг., млрд долл

Рис. 4. Удаленная работа в 2020–2021 гг., крупный бизнес за рубежом

Рис. 5. COVID-19 ускорил принятие цифровых каналов: онлайн-взаимодействия со стороны потребителей (слева) и цифрового предложения (справа)

Рис. 6. Основные риски безопасности в связи с применением BYOD

Рис. 7. Причины использования сотрудниками персональных устройств для работы

Рис. 8. Прогноз расходов на кибербезопасность в мире, 2021-2025 гг

Рис. 9. Проблемы безопасности в связи с отсутствием видимости конечных точек

Рис. 10. Этапы управления жизненным циклом устройства

Рис. 11. Основные компоненты систем MDM, EMM, UEM

Рис. 12. Многофакторная аутентификация (MFA)

Рис. 13. Основные поддерживаемые устройства в системе UEM

Рис. 14. Эволюция поддерживаемых устройств в системах MDM, EMM, UEM

Рис. 15. Основные поддерживаемые операционные системы в UEM

Рис. 16. Основные компоненты UEM-систем

Рис. 17. Современное управление конечными точками (modern management)

Рис. 18. Интеграция UEM с инструментами безопасности на примере UEM IBM

Рис. 19. Магический квадрант Gartner для вендоров UEM, 2022 год

Рис. 20. IDC MarketScape: UEM для СМБ. Оценка поставщиков, 2022 год

Рис. 21. KuppingerCole Leadership Compass UEM, 2021 год Матрица продукт/инновации

Рис. 22. Функционал продуктов Kaspersky Endpoint Security

Рис. 23. Решение Kaspersky Endpoint Security для защиты рабочих мест

Рис. 24. Продуктовый состав Kaspersky Symphony XDR

Рис. 25. Инструменты Kaspersky Symphony XDR

Рис. 26. Функционал продуктов Kaspersky Symphony

Рис. 27. Типовая архитектура удаленного доступа на примере UEM SafeMobile

Рис. 28. Архитектура Системы удаленного управления мобильными устройствами, ДИТ Москвы

Рис. 29. Архитектура АСУ «Мобильные Бригады», Россети

Рис. 30. Архитектура EMM системы компании Магнит

Рис. 31. Планируемые инвестиции в инфраструктуру конечных точек, 2021 г

Рис. 32. Сопоставление безопасности конечных точек с функциями NIST Cybersecurity Framework 5.1

Рис. 33. Кривая Гартнера по безопасности конечных точек 2021 г

Рис. 34. SSE выделяется в отдельный рыночный сегмент

Рис. 35. Прогнозируемый рост расходов компаний на ИБ в 2022 году

Рис. 36. Расходы на информационную безопасность компаний в 2020-2021 году

Рис. 37. Модель безопасности Zero Trust

Рис. 38. Использование AI/ML в UEM-системах

Рис. 39. Применение инструментов AI/ML для управления и контроля за устройствами, приложениями, пользователями на примере UEM IBM

Рис. 40. Состояние видимости конечных точек на MDM/EMM платформах

Рис. 41. Низкий уровень осведомленности ИТ-специалистов о проблемах сотрудников с мобильными устройствами

Рис. 42. Референcная архитектура безопасности конечных точек в компании

Рис. 43. «Золотые правила» для формирования стратегии безопасности UEM

Рис. 44. Компромисс: инвестиции в превентивные меры безопасности или борьба с обнаружениями и реагирование на конечных точках

Рис. 45. Основные преимущества и критические элементы UEM-систем

Рис. 46. Показатели Total Economic Impact Microsoft Endpoint Manager

Рис. 47. Показатели Total Economic Impact IBM Security MaaS360

Рис. 48. Показатели Total Economic Impact Ivanti Unified Endpoint Management

Рис. 49. Разрешены ли в Вашей компании компьютеры Mac? (2020 г.)

Рис. 50. Функционал платформы Apple Enterprise Management от Jamf

Список таблиц

Табл. 1. Решения по безопасности конечных точек

Табл. 2. Сравнение решений безопасности основных UEM-вендоров

Табл. 3. Распределение вендоров UEM-систем по доходам

Табл. 4. Крупнейшие вендоры UEM-систем в мире и примеры продуктов

Табл. 5. Данные о некоторых крупных закупках/контрактах в части систем UEM, EMM, MDM в России, 2017-2022 гг

Глоссарий

Сокращение | Расшифровка | Расшифровка |

| AI | Artificial intelligence | Искусственный интеллект |

| API | Application Programming Interface | Описание способов взаимодействия одной компьютерной программы с другими |

| AR | Augmented reality | Дополненная реальность |

| ARP-spoofing | Разновидность сетевой атаки типа MITM, применяемая в сетях с использованием протокола ARP | |

| AV | Anti-Virus | Антивирусная защита |

| BEC | Business email compromise | Компьютерные атаки на основе компрометации корпоративного e-mail |

| BPM | Business Process Management | Управление бизнес-процессами. Концепция управления организацией, представляющая деятельность предприятия как совокупность процессов |

| BYOD | Bring your own device | Модель использования личных устройств сотрудников для рабочих целей |

| BYOPC | Bring Your Own PC | Стратегия развертывания оконечных точек, позволяющая сотрудникам запускать приложения и получать доступ к корпоративным сервисам с помощью лично ими выбранных и приобретенных устройств |

| CA | Conditional access | Условный доступ |

| CASB | Cloud Access Security Broker | Программное обеспечение, которое внедряется для контроля деятельности и соблюдения политик безопасности и правил в облачной инфраструктуре |

| CMDB | Configuration Management Database | База данных управления конфигурацией |

| CMT | Client management tools | Средства управления клиентами |

| COBO | Company owned, business- only | Модель, когда устройство принадлежит компании, используется только для бизнеса |

| COPE | Company-owned, personally enabled | Модель, когда устройство принадлежит компании, может использоваться в личных целях (устройства полностью администрируются и управляются компанией) |

| CRM | Customer relationship management | Система управления взаимоотношениями с клиентами |

| CTO | Chief technical officer | Технический директор |

| CVE | Common Vulnerabilities and Exposures | База данных общеизвестных уязвимостей информационной безопасности |

| CVSS | Common Vulnerability Scoring System | Открытый стандарт, используемый для расчета количественных оценок уязвимости в безопасности компьютерной системы, обычно с целью понять приоритет её исправления |

| CYOD | Choose your own device | Модель, когда компания предоставляет на выбор сотрудника устройство определенных брендов и моделей, принятых в компании, которое компания настроила в соответствии с принятыми правилами и отвечает за безопасность, надежность и долговечность |

| DaaS | Desktop as a Service | Схема предоставления облачных услуг, где каждому пользовател. выделяется рабочий стол |

| DAT | Data File | формат файла |

| DEM | Digital Experience Monitoring | Мониторинг цифрового опыта — дисциплина мониторинга доступности и производительности, которая обеспечивает улучшение опыта всех, кто взаимодействует с корпоративными приложениями и сервисами |

| DevOps | Development & Operations | Методология автоматизации технологических процессов сборки, настройки и развёртывания программного обеспечения |

| DEX | Digital employee experience | Цифровой опыт сотрудников |

| DLP | Data Loss Prevention | Программные продукты, защищающие организации от утечек конфиденциальной информации |

| EDR | Endpoint Detection & Response | Обнаружение и реагирование на конечных точках. Класс решений для обнаружения и изучения вредоносной активности на конечных точках |

| EFSS | Enterprise file sync-and-share | Синхронизация и совместное использование корпоративных файлов. Сервис, который позволяет пользователям сохранять файлы в облачном или локальном хранилище, а затем получать к ним доступ на настольных и мобильных устройствах |

| EMM | Enterprise mobility management | Управление корпоративной мобильностью обеспечивает безопасное использование мобильных устройств, приложений и контента на устройствах, используемых в рабочих целях |

| EMS | Enterprise Mobility + Security | Платформа для управления мобильными устройствами и обеспечения безопасности |

| Endpoint protection | Enterprise Mobility + Security | Управление безопасностью конечных точек |

| EOL | end-of-life | Окончание поддержки |

| EPP | Endpoint Protection Platform | Платформа защиты конечных точек. Комплексные решения по защите физических и виртуальных конечных точек |

| ERP | Enterprise Resource Planning | Планирование ресурсов предприятия, организационная стратегия интеграции производства и операций, управления трудовыми ресурсами, финансового менеджмента и управления активами, ориентированная на непрерывную балансировку и оптимизацию ресурсов предприятия посредством специализированного интегрированного пакета прикладного программного обеспечения, обеспечивающего общую модель данных и процессов для всех сфер деятельности |

| FIDO | Fast IDentity Online | Технология онлайн-аутентификации личности пользователя |

| FWaaS | Firewall-as-a-Service | Брандмауэр как услуга |

| GPO | Group Policy | Групповая политика — это набор правил или настроек, в соответствии с которыми производится настройка рабочей среды приёма/передачи (Windows, X-unix и другие операционные системы с поддержкой сети) |

| IAM | Identity and access management | Управление идентификацией и доступом |

| IDP | Identity provider | Поставщик идентификационных данных система, которая создает и хранит цифровые идентификационные данные, а также управляет ими |

| IDS | Intrusion Detection System | Система обнаружения вторжений |

| IoC | Inversion of Control | Принцип объектно-ориентированного программирования, используемый для уменьшения связанности в компьютерных программах |

| IPS | Intrusion Prevention System | Система предотвращения вторжений |

| ITAM | IT asset management | Управление ИТ-активами, это ряд бизнес-практик (видов деятельности) по планированию, учёту и отслеживанию состояния ИТ-активов, обеспечивающих измеримую ценность для основной деятельности организации объединяющий финансовый, контрактный и учётный аспекты управления жизненным циклом ИТ-активов, предоставляющая возможность оперативного контроля и принятия стратегических решений для ИТ-среды |

| ITSM | IT Service Management | Подход к управлению и организации ИТ-услуг, направленный на удовлетворение потребностей бизнеса. Управление ИТ-услугами реализуется поставщиками ИТ- услуг путём использования оптимального сочетания людей, процессов и информационных технологий |

| MAM | Mobile application management | Управление мобильными приложениями |

| MCM | Mobile content management | Управление мобильным контентом |

| MDM | Mobile Device Management | Программное обеспечение, которое используется для мониторинга, управления, контроля, применения политик и защиты мобильных устройств, используемых в компании |

| MDR | Managed Detection and Response | Управляемое обнаружение и реагирование, класс сервисов, включающих мониторинг инфраструктуры, проактивное обнаружение угроз и реагирование и восстановление систем в случае инцидента |

| MFA | Multi-factor authentication | Многофакторная аутентификация |

| MIM | Mobile information management | Управление мобильной информацией |

| MITM | Man in the middle | Атака посредника — вид атаки в криптографии и компьютерной безопасности, когда злоумышленник тайно ретранслирует и при необходимости изменяет связь между двумя сторонами, которые считают, что они непосредственно общаются друг с другом |

| ML | Machine learning | Класс методов искусственного интеллекта, характерной чертой которых является не прямое решение задачи, а обучение за счёт применения решений множества сходных задач |

| MSP | Managed Service Provider | Подрядчик, который предлагает комплексное управление IT |

| MTD | Moving Target Defense | Защита с использованием подвижных целей |

| NAT | Network Address Translation | Механизм в сетях TCP/IP, позволяющий преобразовывать IP-адреса транзитных пакетов |

| NLP | Natural language processing | Обработка текстов на естественном языке— общее направление искусственного интеллекта и математической лингвистики |

| NTA | Network traffic analysis | Анализаторы сетевого трафика - категория продуктов безопасности, которая используют сетевые коммуникации в качестве основного источника данных для обнаружения и расследования угроз безопасности, аномального или вредоносного поведения в сети |

| OEM | Original equipment manufacturer | «Оригинальный производитель оборудования» — компания, которая производит детали и оборудование, которые могут быть проданы другим производителем под другой торговой маркой |

| PAM | Privileged Access Management | Решения для управления привилегированным доступом |

| PASM | Privileged Account & Session Management | Решения для управления привилегированными учетными данными / паролями |

| Patch management | Privileged Account & Session Management | Управления исправлениями |

| PCLM | PC lifecycle management | Управление жизненным циклом ПК |

| PEDM | Privileged Elevation and Delegation Management | Повышение привилегий и управление делегированием |

| Pen | Penetration testing solutions | Решения по тестированию проникновений |

| PIM | Privileged Identity Management | Управление привилегированным доступом |

| POS | Point of sales | Точка продажи |

| RPA | Robotic process automation | Форма технологии автоматизации бизнес-процессов, основанная на метафорическом программном обеспечении роботов (ботов) или работников искусственного интеллекта |

| SASE | Secure Access Service Edge | Модель сетевой безопасности, при которой средства защиты и сетевые технологии поставляются в пакете облачных сервисов от одного провайдера, чтобы обеспечить быстрый и безопасный доступ сотрудников к сетевым ресурсам |

| SCCM | System Center Configuration Manager | Продукт для управления ИТ-инфраструктурой на основе Microsoft Windows и смежных устройств |

| SDK | Software development kit | Набор инструментов для разработки программного обеспечения в одном устанавливаемом пакете |

| SD-WAN | Software-defined networking in a wide area network | Реализация концепции программно-определяемой сети в рамках глобальной вычислительной сети, нацеленная на улучшение эксплуатационных качеств за счёт абстракции сетевого оборудования от механизмов управления им |

| SIEM | Security information and event management | «Управление событиями и информацией о безопасности») — класс программных продуктов, предназначенных для сбора и анализа информации о событиях безопасности |

| SNMP | Simple Network Management Protocol | Простой протокол сетевого управления, стандартный интернет-протокол для управления устройствами в IP- сетях на основе архитектур TCP/UDP |

| SQL | Structured Query Language | Язык структурированных запросов», декларативный язык программирования |

| SSE | Security service edge | Пограничная служба безопасности |

| SSH | Secure Shell | «Безопасная оболочка», сетевой протокол прикладного уровня, позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений |

| SSO | Single sign-on | Система единого входа |

| SWG | Secure Web Gateway | Программно-аппаратные комплексы, которые обеспечивают защищённый доступ к интернету |

| UEM | Unified Endpoint Management | Унифицированное управление конечными точками. Единая панель централизованного управления всеми ПК и мобильными устройствами в организации, подключенными и не подключенными к корпоративной локальной сети (которые используются в рабочих целях и имеют доступ к корпоративной информации и/или бизнес-приложениям, в собственности у компании или сотрудников), а также обеспечения безопасности, идентификации и доступа к корпоративным ресурсам на этих устройствах |

| UES | Unified endpoint security | Унифицированное управление безопасностью конечных точек , которое позволяет консолидировать разрозненные части технологического стека кибербезопасности на единой платформе |

| URL | Uniform Resource Locator | Система унифицированных адресов электронных ресурсов, или единообразный определитель местонахождения ресурса |

| VM | Vulnerability management | Управление уязвимостями ресурса |

| VR | Virtual reality | Виртуальная реальность |

| WAF | Web Application Firewall | Межсетевой экран для веб-приложений |

| WHO | Work from home | Удаленная работа |

| Wrapping | Work from home | Упаковка приложений, которая обеспечивает безопасное обертывание приложений с помощью SDK приложения |

| XDR | Extended Detection and Response | Расширенное обнаружение и реагирование, класс систем информационной безопасности, предназначенных для автоматического проактивного выявления угроз на разных уровнях инфраструктуры, реагирования на них и противодействия сложным атакам |

| XSS | Cross-Site Scripting | Тип атаки на веб-системы, заключающийся во внедрении в выдаваемую веб-системой страницу вредоносного кода (который будет выполнен на компьютере пользователя при открытии им этой страницы) и взаимодействии этого кода с веб-сервером злоумышленника |

| ZTNA | Zero Trust Network Access | Сетевой доступ с нулевым доверием — это решение для ИТ-безопасности, обеспечивающее защищенный удаленный доступ к приложениям, данным и сервисам компании на основе четко определенных политик контроля доступа |

Информационный бюллетень подготовлен компанией J'son & Partners Consulting. Мы прилагаем все усилия, чтобы предоставлять фактические и прогнозные данные, полностью отражающие ситуацию и имеющиеся в распоряжении на момент выхода материала. J'son & Partners Consulting оставляет за собой право пересматривать данные после публикации отдельными игроками новой официальной информации.